ไม่มีสิ่งเช่นความปลอดภัยที่สมบูรณ์แบบ ให้ความรู้ทรัพยากรและเวลาเพียงพอที่ระบบใด ๆ สามารถถูกบุกรุกได้ สิ่งที่ดีที่สุดที่คุณทำได้คือทำให้ผู้โจมตียากที่สุดเท่าที่จะทำได้ ที่กล่าวว่ามีขั้นตอนที่คุณสามารถดำเนินการเพื่อทำให้เครือข่ายของคุณแข็งแกร่งต่อการโจมตีส่วนใหญ่

การกำหนดค่าเริ่มต้นสำหรับสิ่งที่ฉันเรียกเราเตอร์ระดับผู้บริโภคมีความปลอดภัยขั้นพื้นฐาน พูดตามตรงก็ไม่ได้ใช้เวลามากในการประนีประนอมพวกเขา เมื่อฉันติดตั้งเราเตอร์ใหม่ (หรือรีเซ็ตที่มีอยู่) ฉันไม่ค่อยใช้ 'ตัวช่วยสร้างการตั้งค่า' ฉันผ่านและกำหนดค่าทุกอย่างอย่างที่ฉันต้องการ เว้นแต่จะมีเหตุผลที่ดีฉันมักจะไม่ปล่อยเป็นค่าเริ่มต้น

ฉันไม่สามารถบอกการตั้งค่าที่แน่นอนที่คุณต้องการเปลี่ยนได้ หน้าผู้ดูแลระบบของเราเตอร์ทุกตัวนั้นแตกต่างกัน แม้แต่เราเตอร์จากผู้ผลิตรายเดียวกัน อาจมีการตั้งค่าที่คุณไม่สามารถเปลี่ยนแปลงได้ทั้งนี้ขึ้นอยู่กับเราเตอร์ที่เฉพาะเจาะจง สำหรับการตั้งค่าเหล่านี้คุณจะต้องเข้าถึงส่วนการกำหนดค่าขั้นสูงของหน้าผู้ดูแลระบบ

เคล็ดลับ : คุณสามารถใช้แอพ Android RouterCheck เพื่อทดสอบความปลอดภัยของเราเตอร์ของคุณ

ฉันได้รวมภาพหน้าจอของ Asus RT-AC66U แล้ว มันอยู่ในสถานะเริ่มต้น

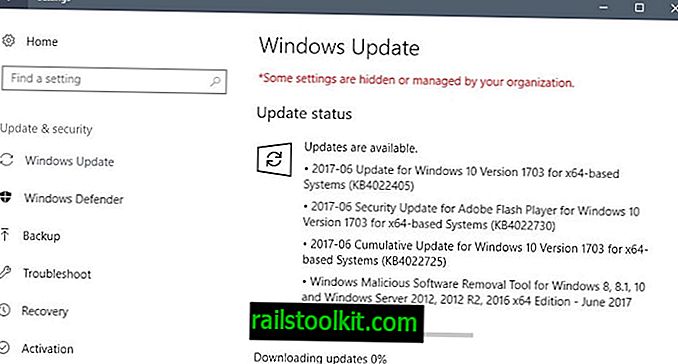

อัพเดตเฟิร์มแวร์ของคุณ คนส่วนใหญ่อัปเดตเฟิร์มแวร์เมื่อพวกเขาติดตั้งเราเตอร์ครั้งแรกและปล่อยให้มันอยู่คนเดียว การวิจัยล่าสุดพบว่า 80% ของ 25 เราเตอร์ไร้สายที่ขายดีที่สุดมีช่องโหว่ด้านความปลอดภัย ผู้ผลิตที่ได้รับผลกระทบ ได้แก่ Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet และอื่น ๆ ผู้ผลิตส่วนใหญ่ปล่อยเฟิร์มแวร์ที่อัปเดตเมื่อมีช่องโหว่ ตั้งการเตือนความจำใน Outlook หรือระบบอีเมลใด ๆ ที่คุณใช้ ฉันแนะนำให้ตรวจสอบการอัพเดททุก 3 เดือน ฉันรู้ว่ามันฟังดูไร้สาระ แต่ติดตั้งเฟิร์มแวร์จากเว็บไซต์ของผู้ผลิตเท่านั้น

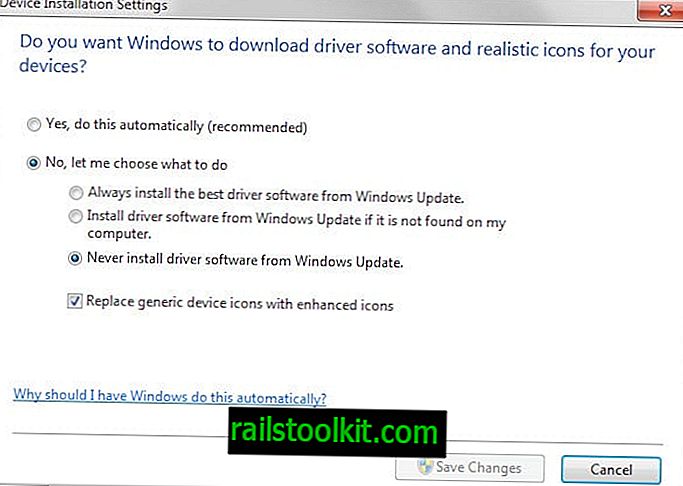

นอกจากนี้ปิดการใช้งานความสามารถของเราเตอร์เพื่อตรวจสอบการปรับปรุงโดยอัตโนมัติ ฉันไม่ใช่แฟนของการให้ 'โทรศัพท์บ้าน' ของอุปกรณ์ คุณไม่สามารถควบคุมวันที่ส่งได้ ตัวอย่างเช่นคุณรู้หรือไม่ว่าหลายคนที่เรียกว่า 'สมาร์ททีวี' ส่งข้อมูลกลับไปยังผู้ผลิตของพวกเขา พวกเขาส่งนิสัยการรับชมของคุณทุกครั้งที่คุณเปลี่ยนช่อง หากคุณเสียบไดรฟ์ USB เข้ากับพวกเขาพวกเขาจะส่งรายการชื่อไฟล์ทุกไฟล์ในไดรฟ์ ข้อมูลนี้ไม่ได้เข้ารหัสและถูกส่งแม้ว่าการตั้งค่าเมนูจะถูกตั้งไว้ที่ NO

ปิดใช้งานการดูแลระบบระยะไกล ฉันเข้าใจว่าบางคนต้องสามารถกำหนดค่าเครือข่ายของตนจากระยะไกลได้ ถ้าคุณต้องการอย่างน้อยเปิดใช้งานการเข้าถึง https และเปลี่ยนพอร์ตเริ่มต้น โปรดทราบว่าสิ่งนี้รวมถึงการจัดการแบบ 'คลาวด์' ทุกประเภทเช่นบัญชี Smart WiFi ของ Linksys และ AiCloud

ใช้รหัสผ่านที่คาดเดายาก สำหรับผู้ดูแลระบบเราเตอร์ พูดพอแล้ว. รหัสผ่านเริ่มต้นสำหรับเราเตอร์เป็นความรู้ทั่วไปและคุณไม่ต้องการให้ใครลองใช้รหัสผ่านเริ่มต้นและเข้าสู่เราเตอร์

เปิดใช้งาน HTTPS สำหรับการเชื่อมต่อของผู้ดูแลระบบทั้งหมด สิ่งนี้ถูกปิดใช้งานโดยค่าเริ่มต้นในเราเตอร์หลายตัว

จำกัด การรับส่งข้อมูลขาเข้า ฉันรู้ว่านี่เป็นเรื่องปกติ แต่บางครั้งผู้คนก็ไม่เข้าใจถึงผลที่ตามมาจากการตั้งค่าบางอย่าง หากคุณต้องใช้การส่งต่อพอร์ตให้เลือกอย่างมาก หากเป็นไปได้ให้ใช้พอร์ตที่ไม่ได้มาตรฐานสำหรับบริการที่คุณกำหนดค่า นอกจากนี้ยังมีการตั้งค่าสำหรับกรองการรับส่งข้อมูลทางอินเทอร์เน็ตโดยไม่ระบุชื่อ (ใช่) และสำหรับการตอบสนองต่อ ping (ไม่)

ใช้การเข้ารหัส WPA2 สำหรับ WiFi อย่าใช้ WEP สามารถแตกภายในไม่กี่นาทีด้วยซอฟต์แวร์ที่มีอยู่บนอินเทอร์เน็ตได้อย่างอิสระ WPA นั้นไม่ค่อยดีเท่าไหร่

ปิด WPS (ตั้งค่าป้องกัน WiFi) ฉันเข้าใจความสะดวกในการใช้ WPS แต่มันเป็นความคิดที่ดีที่จะเริ่มต้น

จำกัด ทราฟฟิกขาออก ตามปกติฉันไม่ชอบอุปกรณ์ที่โทรศัพท์บ้าน หากคุณมีอุปกรณ์ประเภทนี้ให้ลองปิดกั้นปริมาณการใช้งานอินเทอร์เน็ตทั้งหมดจากอุปกรณ์เหล่านั้น

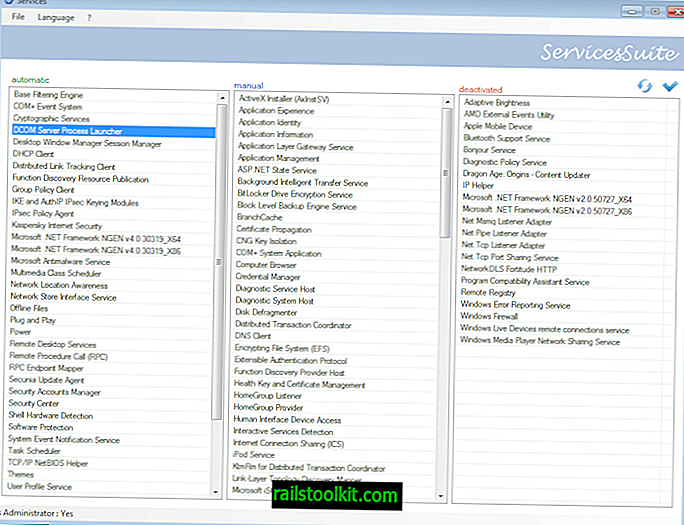

ปิดใช้งานบริการเครือข่ายที่ไม่ได้ใช้โดยเฉพาะอย่างยิ่ง uPnP มีช่องโหว่ที่รู้จักกันอย่างกว้างขวางเมื่อใช้บริการ uPnP บริการอื่น ๆ อาจไม่จำเป็น: Telnet, FTP, SMB (การแบ่งปันแซมบ้า / ไฟล์), TFTP, IPv6

ออกจากระบบหน้าผู้ดูแลระบบเมื่อเสร็จสิ้น เพียงแค่ปิดหน้าเว็บโดยไม่ต้องออกจากระบบสามารถเปิดเซสชันที่ตรวจสอบแล้วในเราเตอร์

ตรวจสอบช่องโหว่พอร์ต 32764 ตามความรู้ของฉันเราเตอร์บางตัวที่ผลิตโดย Linksys (Cisco), Netgear และ Diamond ได้รับผลกระทบ แต่อาจมีบางอย่าง เฟิร์มแวร์รุ่นใหม่ออกมาแล้ว แต่อาจไม่ได้ทำการแก้ไขระบบอย่างสมบูรณ์

ตรวจสอบเราเตอร์ของคุณที่: //www.grc.com/x/portprobe=32764

เปิดการบันทึก ค้นหากิจกรรมที่น่าสงสัยในบันทึกของคุณเป็นประจำ เราเตอร์ส่วนใหญ่มีความสามารถในการส่งอีเมลบันทึกให้คุณตามช่วงเวลาที่กำหนด ตรวจสอบให้แน่ใจว่าได้ตั้งค่านาฬิกาและเขตเวลาอย่างถูกต้องเพื่อให้บันทึกของคุณถูกต้อง

สำหรับผู้ที่ใส่ใจเรื่องความปลอดภัยอย่างแท้จริง (หรืออาจหวาดระแวง) ต่อไปนี้เป็นขั้นตอนเพิ่มเติมในการพิจารณา

เปลี่ยนชื่อผู้ใช้ผู้ดูแลระบบ ทุกคนรู้ว่าค่าเริ่มต้นมักจะเป็นผู้ดูแลระบบ

ตั้งค่าเครือข่าย 'ผู้เยี่ยมชม' เราเตอร์ที่ใหม่กว่าหลายตัวสามารถสร้างเครือข่ายไร้สายแยกกันได้ ตรวจสอบให้แน่ใจว่ามีเพียงการเข้าถึงอินเทอร์เน็ตและไม่ใช่ LAN (อินทราเน็ต) แน่นอนใช้วิธีการเข้ารหัสเดียวกัน (WPA2-Personal) พร้อมวลีรหัสผ่านที่แตกต่างกัน

อย่าเชื่อมต่อที่เก็บข้อมูล USB เข้ากับเราเตอร์ของคุณ วิธีนี้จะช่วยให้บริการมากมายบนเราเตอร์ของคุณโดยอัตโนมัติและอาจเปิดเผยเนื้อหาของไดรฟ์นั้นไปยังอินเทอร์เน็ต

ใช้ผู้ให้บริการ DNS สำรอง โอกาสที่คุณจะใช้การตั้งค่า DNS ใดก็ตามที่ ISP ของคุณมอบให้คุณ DNS กลายเป็นเป้าหมายของการโจมตีมากขึ้นเรื่อย ๆ มีผู้ให้บริการ DNS ที่ทำตามขั้นตอนเพิ่มเติมเพื่อรักษาความปลอดภัยเซิร์ฟเวอร์ของพวกเขา ในฐานะโบนัสเพิ่มเติมผู้ให้บริการ DNS รายอื่นอาจเพิ่มประสิทธิภาพอินเทอร์เน็ตของคุณ

เปลี่ยนช่วงที่อยู่ IP เริ่มต้นในเครือข่าย LAN (ภายใน) ของ คุณ เราเตอร์ระดับผู้บริโภคทุกตัวที่ฉันเคยเห็นใช้ 192.168.1.x หรือ 192.168.0.x ทำให้สคริปต์โจมตีง่ายขึ้น

ช่วงที่มีคือ:

10.xxx ใด ๆ

ใด ๆ 192.168.xx

172.16.xx ถึง 172.31.xx

เปลี่ยนที่อยู่ LAN เริ่มต้นของเราเตอร์ หากใครบางคนเข้าถึง LAN ของคุณพวกเขารู้ว่าที่อยู่ IP ของเราเตอร์คือ xxx1 หรือ xxx254 อย่าทำให้ง่ายสำหรับพวกเขา

ปิดใช้งานหรือ จำกัด DHCP การปิด DHCP นั้นมักจะไม่สามารถใช้งานได้เว้นแต่ว่าคุณอยู่ในสภาพแวดล้อมเครือข่ายที่นิ่งมาก ฉันต้องการ จำกัด DHCP เป็น 10-20 ที่อยู่ IP เริ่มต้นที่ xxx101; สิ่งนี้ทำให้ง่ายต่อการติดตามสิ่งที่เกิดขึ้นในเครือข่ายของคุณ ฉันชอบที่จะวางอุปกรณ์ 'ถาวร' ของฉัน (เดสก์ท็อปเครื่องพิมพ์ NAS ฯลฯ ) ไว้ในที่อยู่ IP แบบคงที่ ด้วยวิธีนี้เฉพาะแล็ปท็อปแท็บเล็ตโทรศัพท์และแขกที่ใช้ DHCP

ปิดใช้งานการเข้าถึงของผู้ดูแลระบบจากไร้สาย ฟังก์ชั่นนี้ไม่สามารถใช้ได้กับเราเตอร์ในบ้านทั้งหมด

ปิดใช้งานการออกอากาศ SSID นี่ไม่ใช่เรื่องยากสำหรับมืออาชีพที่จะเอาชนะและสามารถทำให้ผู้ชมในเครือข่าย WiFi ของคุณเจ็บปวด

ใช้การกรอง MAC เหมือนข้างต้น; ไม่สะดวกสำหรับผู้เข้าชม

รายการเหล่านี้บางรายการอยู่ในหมวดหมู่ 'ความปลอดภัยโดยความสับสน' และมีผู้เชี่ยวชาญด้านความปลอดภัยด้านไอทีและความปลอดภัยหลายคนที่เย้ยหยันพวกเขาโดยกล่าวว่าพวกเขาไม่ใช่มาตรการรักษาความปลอดภัย ในทางที่ถูกต้องอย่างแน่นอน อย่างไรก็ตามหากมีขั้นตอนที่คุณสามารถทำได้เพื่อทำให้ยากต่อการประนีประนอมเครือข่ายของคุณฉันคิดว่ามันคุ้มค่าที่จะพิจารณา

การรักษาความปลอดภัยที่ดีไม่ได้ตั้งค่าและลืมมัน เราทุกคนเคยได้ยินเกี่ยวกับการละเมิดความปลอดภัยจำนวนมากในบาง บริษัท ที่ใหญ่ที่สุด สำหรับฉันส่วนที่น่ารำคาญจริงๆคือเมื่อคุณอยู่ที่นี่พวกเขาถูกบุกรุกเป็นเวลา 3, 6, 12 เดือนหรือมากกว่าก่อนที่มันจะถูกค้นพบ

ใช้เวลาในการตรวจสอบบันทึกของคุณ สแกนเครือข่ายของคุณกำลังมองหาอุปกรณ์และการเชื่อมต่อที่ไม่คาดคิด

ด้านล่างนี้เป็นข้อมูลอ้างอิงที่เชื่อถือได้:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf